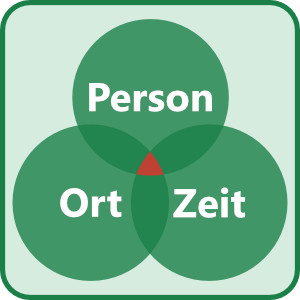

Unter „Elektronischer Zutrittskontrolle“ – oftmals auch „Elektronische Zugangskontrolle“ genannt – versteht man die IT-gestützte Verwaltung von Zutrittsrechten zu Gebäuden, Räumlichkeiten und Arealen. Der Nutzer legt dabei in seinem Zutrittskontrollsystem fest, welche Person (Wer) an welchem Zutrittspunkt (Wo) zu welchen Zeiten (Wann) Zutritt erhält.

Allgemeiner Aufbau einer Zutrittskontrolle

Die folgenden Komponentengruppen bilden die Kernelemente einer vollumfänglichen Zutrittskontrolle. Je nach Art, Umfang und Anforderungen kann es in Einzelfällen jedoch durchaus zu Abweichungen kommen.

Server & Datenbank für die Zutrittskontrolle

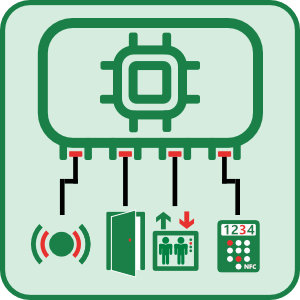

Controller für die Zutrittskontrolle

Terminals für die Zutrittskontrolle

Eingesetzte Software für die Zutrittskontrolle

Derzeit gibt es in Deutschland keinen einheitlichen Standard, wie eine Software für die Zutrittskontrolle aufgebaut sein soll und welche Funktionen diese bieten muss. Einige kleine Anlagen arbeiten mit einer schlanken Zutrittssoftware, auf die meistens webbasiert zugegriffen wird und die auf einer Cloud-Lösung basiert. Diese bieten jedoch meist eine sehr eingeschränkte Funktionalität und wenig Möglichkeiten der Individualisierung.

Eine professionelle Software für die Zutrittskontrolle bietet hingegen auch die Möglichkeit unterschiedliche Controller- und Lesertechnologien einzusetzen und stellt dem Nutzer somit auch eine weitaus größere große Auswahl an möglichen Funktionen zur Verfügung. Damit Sie sich für die für Sie passende Zutrittskontroll-Lösung entscheiden sollten Sie bereits vor der Anschaffung klären, welche Anforderungen Sie an die Software, die Hardware und die Zutrittskontrolle allgemein stellen und welche Funktionen für Sie bei der Auswahl der Zutrittskontrolle von Bedeutung sind.

Hier finden Sie eine Auflistung von ausgewählten Funktionen und Merkmalen einer professionellen Software für die Zutrittskontrolle inkl. Erklärungen:

Unter Anti-Passback versteht man, dass ein eben an einem Eingangsbereich verwendetes Zutrittsmedium (z.B. eine RFID-Karte oder ein RFID-Transponder) innerhalb eines bestimmten Zeitraumes nicht noch einmal an derselben Stelle genutzt werden können. Dieses Feature der elektronischen Zutrittskontrolle kommt beispielsweise an Schranken von Parkplätzen zum Einsatz, an dem die Parkkarten der berechtigten Personen häufig an unberechtigt parkende Personen weitergegeben werden.

Einer der wesentlichen Vorteile einer elektronischen Zutrittskontrolle gegenüber eines mechanischen Schließsystems ist die Tatsache, dass der Betreiber des Systems in der Software nachvollziehen kann, wer wann zu welchen Bereichen zugetreten ist. Der Betreiber muss sich bei der Nutzung der möglichen Auswertungen jedoch an die Regelungen des Datenschutzes und anderer gesetzlicher Bestimmungen orientieren. Für den Betreiber ist es durchaus legitim zu überprüfen, welche Personen sich in einem Raum befunden haben, in dem etwas entwendet oder eine andere Straftat begangen wurde. Der Betreiber darf seine Zutrittskontrolle jedoch nicht nutzen, um Bewegungsprofile seiner Mitarbeiter zu erstellen oder Aufenthaltsdauer auf Toiletten usw. zu erfassen. Auch wenn eine Zutrittskontrolle die technische Möglichkeit bietet darf das System nicht für die unrechtmäßige Überwachung der Mitarbeiter genutzt werden. Bei der Planung der elektronischen Zutrittskontrolle empfiehlt es sich deshalb, frühzeitig den Betriebsrat, den Datenschutzbeauftragten oder andere erforderliche Personen in den Prozess einzubeziehen.

Eine professionelle Software für die Zutrittskontrolle ermöglicht neben dem eben beschriebenen Zutrittsprotokoll die Generierung einer Reihe weiterer sinnvoller Auswertungen. So gehört die Übersicht, welche Personen wann über welche Medien (Transponder am Offline- oder Onlineleser, Schlüssel, Biometrie usw.) wo Zutrittsrechte besaß ebenso zur erforderlichen Grundausstattung wie die Überwachung der Türen auf unberechtigte Öffnungen und das Monitoring der technischen Bereitschaft aller Komponenten.

Bei einer Software für die Zutrittskontrolle unterscheidet man zwischen Nutzern und Benutzern. Unter Nutzer versteht man alle Mitarbeiter und Gäste, die Türen und Zugänge öffnen können. Als Benutzer bezeichnet man die Personen, die im Frontend der Software Berechtigungen vergeben, Daten pflegen und Auswertungen generieren dürfen.

Unter Datenschutzgesichtspunkten ist es wichtig, dass die Rechte der Benutzer eingeschränkt werden können, sodass dieser nur die Aktionen durchführen und Informationen abrufen kann, die für ihn bestimmt sind.

In einer Benutzerverwaltung werden die Berechtigungen für die Zutrittskontrollsoftware auf unterschiedlichen Ebenen getätigt:

- Welche Funktionen benötigt der Benutzer? Der Mitarbeiter am Empfang wird in der Regel nur einen Anwesenheitsmonitor und die Gästeverwaltung benötigen. Der Leiter der Sicherheitsabteilung erhält hingegen Vollzugriff auf alle Funktionen der Zutrittskontrolle während er die Panels der Zeiterfassung nicht sehen darf usw.

- Welche Personen darf der Benutzer sehen? Insbesondere in größeren Unternehmen kann es sinnvoll sein, wenn einzelne Benutzer nur die Daten der ihnen zugeordneten Personen und Organisationseinheiten sehen können. Der Empfangsmitarbeiter am Standort 1 benötigt beispielsweise keine Informationen, wann welcher Mitarbeiter am Standort 2 die Zutrittskontrolle genutzt hat.

- Was darf der Benutzer mit den Daten machen? Hier wird für die bereits zugewiesenen Features und Organisationseinheiten des Benutzers festgelegt, in wieweit dieser die ihm zur Verfügung stehenden Daten bearbeiten darf. Während ein Mitarbeiter am Empfang evtl. nur lesenden Zugriff erhält darf der Leiter der Abteilung Sicherheit die Berechtigung der Zutrittskontrolle bearbeiten und speichern und diese unter Umständen auch exportieren.

Eine professionelle Benutzerverwaltung ermöglicht eine möglichst individuelle, feingliedrige Einstellung der Benutzerrechte, damit diese möglichst identisch mit den geltenden Regeln im Unternehmen in der Software für die Zutrittskontrolle hinterlegt werden können.

Eine professionelle Software für Zutrittskontrolle besteht aus einer Serverkomponente mit Datenbank, auf die über eine Clientanwendung oder ein Web-Portal zugegriffen wird. Bei der Einführung eines neuen Systems für die Zutrittskontrolle muss darauf geachtet werden, dass die Software mit den Betriebssystemen der bestehenden IT-Infrastruktur kompatibel ist. Um auch für die Zukunft gerüstet zu sein empfiehlt sich eine Software, die sowohl auf Linux, auf Windows und Mac lauffähig ist.

Während in größeren Unternehmen sämtliche Informationen der Zutrittskontrolle und Videoüberwachung in einem übergeordneten System zusammen laufen und in einer gemeinsamen Oberfläche gesteuert werden, werden diese Systeme in mittelständischen Unternehmen separat betrachtet. Insbesondere an sicherheitsrelevanten Türen ist eine Kombination beider Systeme allerdings sinnvoll. Sobald an einer Tür beispielsweise ein Zutrittsversuch oder eine nicht autorisierte Öffnung verzeichnet wurde werden die letzten Bilder der dazugehörigen Kamera automatisch angezeigt. Der verantwortliche Benutzer kann darauf sofort erkennen, wer die entsprechende Alarmmeldung ausgelöst hat und ob eine Handlung erforderlich ist.

Eine elektronische Zutrittskontrolle wird oft in Kombination mit weiteren Sicherheitssystemen geplant und eingesetzt. So ist der gleichzeitige Einsatz einer Einbruchmeldeanlage mit der Zutrittskontrolle die Regel. Ob beide Systeme gekoppelt und gemeinsam genutzt werden können hängt dabei in erster Linie von den Anforderungen an die Einbruchmeldeanlage ab. Möchte der Betreiber eine VdS-zertifizierte Einbruchmeldeanlage einführen, so darf diese nur aus miteinander geprüften Komponenten bestehen und muss folglich separat aktiviert und deaktiviert werden. Dies ist allerdings nur bei Kunden der öffentlichen Hand die Regel.

Insbesondere mittelständische Unternehmen verzichten aus Kostengründen auf die VdS-Zertifizierung, solange die Versicherung diese nicht fordert. Dies ermöglicht den Betreibern die Einbruchmeldeanlage über die Lesegeräte der Zutrittskontrolle zu aktivieren oder zu deaktivieren. Die Mitarbeiter benötigen folglich nur einen Transponder und nutzen diesen sowohl für den Zutritt als auch für die Schaltung der EMA über den Zutrittsleser. Die technische Kopplung der Einbruchmeldeanlage mit der Zutrittskontrolle erfolgt über einen Controller, der beide Systeme miteinander verbindet. Er übergibt das Scharfschaltbereitschaftssignal von der EMA-Zentrale an die Zutrittskontrolle. Diese übergibt den entsprechenden Schaltbefehl und erhält wiederum ein Signal über den aktuellen Status der Einbruchmeldeanlage. Auch die Aufteilung in mehrere Alarmzonen ist möglich.

In einer Software für die Zutrittskontrolle werden eine Vielzahl an technischen Meldungen und Ereignissen erzeugt, die in der Regel in einem Protokoll zusammenlaufen. Zu diesen Meldungen gehören beispielsweise Lebenszeichen der Leserkomponenten und Controller, aber auch erfolgte oder abgelehnte Zutritte, vergebene Rechte usw. Jede Handlung in der Software oder an den Komponenten der Zutrittskontrolle erzeugt eine Meldung.

Während ein Großteil der Meldungen regelmäßig auftreten und im laufenden Betrieb keine Bewandtnis haben sind andere Meldungen für einzelne Mitarbeiter sehr relevant sind, für andere jedoch nicht. Zu diesem Zwecke können einzelne Meldungen in der Software als Ereignisse definiert werden, die individuell als Hinweis, Fehler, Alarm oder ähnliches ausgewiesen werden. In der Benutzerverwaltung kann für jedes Ereignis festgelegt werden, für welchen Benutzer es relevant ist. So erhält der Administrator beispielsweise Ereignisse über einen Serverneustart oder ein Netzwerkproblem, der Mitarbeiter der Sicherheitsabteilung erhält Ereignisse über versuchte Zutritte und ähnliches. Wichtig ist, dass der Betreiber die Ereignisse individuell definieren und beliebigen Mitarbeitern übermitteln kann.

Wird im System ein relevantes Ereignis erzeugt, so wird es automatisch in der Client-Software oder Webanwendung des jeweiligen Benutzers angezeigt. Sofern gewünscht kann dieser auch mittels Email separat benachrichtigt werden.

Viele Softwaren für die Zutrittskontrolle bieten die Option einer Gästeverwaltung. Ist Ihr Unternehmen als bekannter Versender tätig oder für bestimmte Konzerne in der Automobilindustrie tätig kann es sein, dass Sie bereits jetzt schon alle Gäste Ihres Unternehmens registrieren und deren Besuche protokollieren müssen.

Durch den Einsatz einer Gästeverwaltung wird genau diese Aufgabe in die Software für Zutrittskontrolle integriert. Wenn ein Mitarbeiter der Abteilung Vertrieb zum Beispiel einen Gast erwartet kann er diesen in der Gästeverwaltung bereits mit Besuchsziel oder –Zweck in der Zutrittskontrolle anlegen. Der Mitarbeiter am Empfang sieht die angemeldeten Besucher sofort in der Software und muss ihn nicht erst zeitaufwendig anlegen. Zudem hat er die Möglichkeit dem Besucher befristete oder unbefristete Zutrittsrechte einzurichten und einen Transponder zu vergeben.

In einer Software für die Zutrittskontrolle werden Zutrittsrechte in der Regel nicht für jeden Nutzer einzeln, sondern gebunden an eine Organisationseinheit vergeben. Eine solche Organisationseinheit kann beispielsweise ein Mandant, eine Filiale, eine Abteilung oder eine Kostenstelle sein. Tritt ein neuer Mitarbeiter in das Unternehmen ein und wird einer entsprechenden Organisationseinheit zugeordnet, so „erbt“ er automatisch die an die Einheit gebundenen Rechte für die Zutrittskontrolle. Eine Person kann dabei unterschiedliche Rechte mehrerer Organisationseinheiten erben, die einander entweder ersetzen oder ergänzen. Zudem sollten jederzeit personenindividuelle Rechte für die Zutrittskontrolle an ausgewählten Türen vergeben werden können.

Eine Qualifikationsverwaltung ist nicht zwingend Bestandteil einer Zutrittskontrolle, wird aber in allen Unternehmen benötigt. So sind Unternehmer beispielsweise verpflichtet, regelmäßig die Führerscheine ihres fahrenden Personals zu überprüfen und eine Arbeitsschutzbelehrung durchzuführen. In Unternehmen mit besonders sicherheitsrelevanten oder gefährlichen Bereichen ist zudem eine Sicherheitsunterweisung erforderlich. In vielen unternehmen müssen Gäste zudem eine Belehrung unterschreiben. Diese Tätigkeiten können in einer Qualifikationsverwaltung gepflegt und deren Folgeprüfung elektronisch terminiert werden.

Im Kontext Zutrittskontrolle wird die Qualifikationsverwaltung dann interessant, wenn ich Zutrittsrechte direkt an erforderliche Belehrungen oder Qualifikationen binde. Sobald ein Mitarbeiter keine Belehrung für das Betreten eines sicherheitsrelevanten Bereiches hat oder diese ausgelaufen ist können die Zutrittsrechte für den besagten Bereich automatisch deaktiviert werden. Auf diese Weise kann sich der Betreiber vor Folgekosten und Unannehmlichkeiten nach Unfällen oder sonstigen Zwischenfällen mit unbelehrten Personen schützen.

Eine professionelle Software für die Zutrittskontrolle sollte den Einsatz in mehreren Regionen unterstützen. So kann ein zentrales System die Zutrittskontrolle in mehreren Filialen in unterschiedlichen Bundesländern oder sogar Ländern steuern. Indem der Betreiber die einzelnen Komponenten den jeweiligen Regionen zuordnet werden an den jeweiligen Standorten automatisch die regionalen Zeitzonen und Feiertagsregelungen berücksichtigt.

Unter Revisionssicherheit versteht man, dass kein Benutzer die Daten in der Software der Zutrittskontrolle verändern kann, ohne dass dies protokolliert wird. Ein Löschen oder Ändern von Zutritten oder anderen sicherheitsrelevanten Informationen zur Vertuschung einer eventuellen Straftat oder eines Regelverstoßes darf in der Software nicht möglich sein. Auch das Ändern von Daten in der Datenbank darf für die Administratoren nicht möglich sein. Jede Änderung muss protokolliert und der ausführende Benutzer dabei hinterlegt werden, um Manipulationen ausschließen zu können.

Um Bereiche mit sehr hohen Sicherheitsanforderungen abzusichern wird die Zutrittskontrolle bei den Zugängen zu diesen Arealen häufig mit einer Schleuse kombiniert. Eine Schleuse kann dabei entweder ein abgetrennter Raum oder ein eingehaustes Areal sein. In jedem Fall hat die Schleuse zwei Zugänge. Bereits das Betreten der Schleuse sollte durch die Zutrittskontrolle gestützt erfolgen. Befindet sich die Person in der Schleuse wird deren Identität anhand mehrerer Merkmale (z.B. RFID-Transponder in Kombination mit einer PIN, Biometrie oder manuell über eine Kamera) überprüft. Außerdem sollte in der Schleuse eine Vereinzelung durchgesetzt werden. Dafür kann die Schleuse beispielsweise mit optischen oder gewichtsanalysierenden Sensoren ausgestattet werden. Sobald das System sichergestellt hat, dass die Person in der Schleuse sowohl allein als auch zum Zutritt berechtigt ist öffnet sich die zweite Tür der Schleuse und die Person kann den gesicherten Bereich betreten.

Auch wenn in einem Unternehmen Türen hauptsächlich über eine elektronische Zutrittskontrolle geöffnet werden kommen in der Praxis häufig weiterhin Schlüssel zum Einsatz. Dies kann der Fall sein, um im Ernstfall einen Plan B zur Zutrittskontrolle zu haben oder da es nicht wirtschaftlich sinnvoll ist, jede Tür in das Zutrittskontrollsystem zu integrieren.

In vielen Unternehmen kursieren zu diesem Zweck Schlüssellisten, in denen die Vergabe von Schlüsseln dokumentiert wird. Sobald sich der Einbauort eines Zylinders ändert oder die zuständige Person wechselt kann diese Liste jedoch keine eindeutige Aussage mehr treffen, wer wann zu welchen Bereichen Zutrittsrechte besaß.

Durch die Integration der Schlüsselverwaltung in die Zutrittskontrolle können die mechanischen Schließsysteme und deren zugehörigen Türen erfasst und zentral verwaltet werden. Auf diesem Weg erhält der Benutzer aussagekräftige Informationen darüber, welche Person zu welcher Zeit mit welchem Medium hätte zutreten dürfen.

Bei der Planung einer elektronischen Zutrittskontrolle sollte darauf geachtet werden, dass das System nicht nur den aktuellen, sondern auch den zukünftigen Anforderungen gerecht wird. Einige Anbieter bieten unterschiedliche Softwarepakete an, die je nach Mitarbeitergröße und benötigtem Funktionsumfang ausgewählt werden. Bei diesen Paketen ist das spätere Upgraden auf die nächst höhere Version – weil beispielsweise tiefgehendere Funktionen benötigt werden oder der Personalstamm gewachsen ist – kann dann unter Umständen teuer sein und eine erneute Schulung der Benutzer erfordern.

Die bessere, da flexiblere Lösung ist der Einsatz einer skalierbaren Software für die Zutrittskontrolle. Bei derartigen Lösungen setzt der Hersteller dieselbe Software bei kleinen und großen Unternehmen ein. Die grundlegende Bedienung bleibt gleich. Benötigt der Anwender zusätzliche Funktionen oder einen größeren Personalstamm, so werden diese Wünsche einfach über das Einspielen einer Lizenz erfüllt. Eine Skalierbare Software bietet kleinen Unternehmen zudem eine größere Flexibilität, weil die Software per se bereits Funktionen für Großunternehmen bietet, die auch sie nutzen können. Im Gegenzug ist eine skalierbare Software meist recht komplex und erfordert eine Schulung der Benutzer und Administratoren.

Eine Türfernsteuerung ermöglicht das Öffnen von in der Zutrittskontrolle eingebundenen Türen direkt aus der Software heraus ohne Vorhalten eines Transponders oder eines anderen Mediums an einen Terminal. Diese Fernsteuerung kann sowohl manuell als auch automatisch erfolgen. Bei der manuellen Öffnung steuert ein Benutzer gezielt eine bestimmte Tür an, um diese für einen einmaligen Zutritt zu öffnen. Bei der automatischen Fernöffnung werden für bestimmte Türen Zeitmodelle hinterlegt, in denen die Tür entweder immer oder nach dem ersten an dieser Tür erfolgten Zutritt geöffnet bleibt. Klassische Anwendungsfälle sind halböffentliche Zugänge zu Gebäuden, Geschäften und anderen Unternehmen, die während einer bestimmten Zeitspanne der Öffentlichkeit zugänglich sind.

Eine Türüberwachung verifiziert über einen entsprechenden Kontakt im Türöffner oder Schloss, ob eine Tür geöffnet oder geschlossen ist und informiert den Bediener der Zutrittskontrolle über eventuelles Fehlverhalten der Mitarbeiter. Diese Funktion ist insbesondere an Türen mit wenig Mitarbeiterverkehr aber hohem Schutzgrad sinnvoll. Der typischste Einsatzzweck ist die sogenannte „Rauchertür“, die durch die Mitarbeiter geöffnet und mit einem Keil oder Stein versehen wird, um sich beim späteren Betreten nicht erneut identifizieren zu müssen. Sobald der Mitarbeiter vergisst den Keil oder Stein zu entfernen entsteht ein hohes Sicherheitsrisiko für das Unternehmen.

Die Türüberwachung registriert alle Türöffnungen, die einen vorher definierten Schwellenwert überschreiten, und erzeugt einen Alarm. Dieser Alarm ist sowohl in der Software der Zutrittskontrolle sichtbar als auch an der Tür hörbar, wenn der dort verbaute Leser ein entsprechendes akustisches Signal aussendet.

Der Zonenstatus gibt an, welche Personen sich aktuell in welchen Bereichen befinden bzw. befinden müssten. Um den Zonenstatus aussagekräftig nutzen zu können muss die Zutrittskontrolle sorgfältig geplant werden. Zudem muss sichergestellt werden, dass die Nutzer beim Wechsel der Zonen zwangsläufig eine Buchung vornehmen. Dies kann entweder organisatorisch (durch Arbeitsanweisungen) oder technisch (durch Schleusen, Drehkreuze usw.) sichergestellt werden.

Ist die Zutrittskontrolle bedarfsgerecht geplant und sorgfältig umgesetzt erlaubt die Zonenüberwachung aussagekräftige Aussagen über den Verbleib der Personen. Dies kann beispielsweise im Brandfall oder bei Unternehmen des Bergbausektors enorm von Bedeutung sein.

Ein weiterer gewichtiger Vorteil einer elektronischen Zutrittskontrolle gegenüber eines mechanischen Schließsystems sind die Zeitmodelle. Während ein Schlüssel sowohl tagsüber als auch nachts eine Tür öffnen kann werden in der Zutrittskontrolle Zeitmodelle hinterlegt. In diesen Zeitmodellen können die Betreiber sehr flexibel definieren, in welcher Zeitspanne Personen über Zutrittsrechte verfügen. Wöchentlich zutretende Dienstleister wie beispielsweise die Reinigung erhält nur an einem Tag in der Woche ein zeitlich befristetes Zutrittsrecht. Mitarbeiter dürfend das Gelände während ihrer Rahmenarbeitszeit an Werktagen betreten, können Türen nachts oder an Feiertagen jedoch nicht ansteuern. Leitende Angestellte hingegen könnten permanent berechtigt werden.

Eine Software für professionelle Zutrittskontrolle ermöglicht das Anlegen unbegrenzt vieler, möglichst flexibler und automatisierbarer Arbeitszeitmodelle, damit der Betreiber auch in Zukunft unter geänderten Bedingungen flexibel reagieren kann.

Eine Zufallskontrolle als eine Funktion der Zutrittskontrolle kommt überwiegend in produzierenden oder Handelsunternehmen zum Einsatz, bei denen der Diebstahl durch die Mitarbeiter ausgeschlossen werden soll. Ein klassisches Beispiel ist der Edelmetallsektor bzw. Unternehmen, in denen Edelmetalle verarbeitet werden. Sobald die Kontrolle aller zutretenden oder das Gelände verlassenden Personen zu aufwendig wird macht die Einführung einer Zufallskontrolle Sinn. Die Software für die Zutrittskontrolle entscheidet dabei anhand eines hinterlegten Algorithmus, welche Personen beim Betreten oder Verlassen des Geländes kontrolliert werden soll. Die Auswahl der Personen erfolgt dabei komplett zufällig. Voraussetzung für eine Zufallskontrolle ist eine entsprechende Vereinzelungsanlage in Form von Drehkreuzen oder anderen Technologien, die eine Identifikation jedes Mitarbeiters zwingend erforderlich machen.

Controller für die Zutrittskontrolle

Professionelle Systeme für die Zutrittskontrolle nutzen Controller als dezentrale Zutrittszentralen, um die Personen zu identifizieren und auf eine bestehende Berechtigung zu überprüfen. Sämtliche zutrittsrelevante Daten (z.B. Zeitmodelle, Zutrittsprofile sowie Ausweise, Transponder und andere Medien für die Zutrittskontrolle), die der Benutzer in der Software auf dem Server der Zutrittskontrolle hinterlegt, werden im Anschluss an die jeweiligen Controller verteilt. Die Anbindung der Controller an den Server erfolgt in der Regel über das Netzwerk. Die Anbindung der unterschiedlichen Terminals an die Controller der Zutrittskontrolle erfolgt hingegen meist über ein BUS-System wie RS485, RS232 oder Wiegand. Diese Interfaces ermöglichen eine schnelle, sichere und störungsfreie Kommunikation und arbeiten autark von der bestehenden IT-Infrastruktur. Durch die dezentrale Speicherung aller Zutrittsdaten auf Controllern wird eine schnelle Entscheidung an den Türen gewährleistet, unabhängig von der Verfügbarkeit des Servers sowie der Datenbank der Zutrittskontrolle und des Netzwerkes.

Obwohl viele Hersteller eigene Controller für die Zutrittskontrolle mit unterschiedlichen Spezifikationen einsetzen, ähneln sie sich in den grundlegenden Eigenschaften stark. In der Regel lassen sich die Geräte der meisten Hersteller in drei Gruppen einteilen:

Neben normalen Türen, Drehkreuzen und Schrankenanlagen können auch andere Zugänge in eine Zutrittskontrolle eingebunden werden, die über einen Türcontroller oder einen Areacontroller nicht oder nur unzureichend abgebildet werden können. Zwei mögliche Einsatzgebiete von Spezialcontrollern sind:

- Schleusen

- Aufzüge

Terminals für die Zutrittskontrolle

Unter Terminals für die Zutrittskontrolle versteht man sämtliche Leser und Geräte, an denen sich Personen identifizieren können. Die Art der Identifikation kann in vier Gruppen aufgeteilt werden, wobei in der Praxis häufig Identifikationsfaktoren der unterschiedlichen Gruppen miteinander kombiniert werden (Multi-Faktor-Authentifizierung).

RFID in der Zutrittskontrolle

Transponder und Frequenzen für die Zutrittskontrolle

Die überwiegende Mehrheit der in Deutschland eingesetzten Systeme für elektronische Zutrittskontrolle basiert auf einer RFID-Technologie. Unter RFID (Radio-Frequency IDentification) versteht man die Identifikation von Personen oder Gegenständen mittels elektromagnetischer Wellen. Identifiziert wird dabei nicht die Person selbst, sondern ein Transponder, den diese Person mit sich trägt, um sich an den Terminals der Zutrittskontrolle auszuweisen.

In der Zutrittskontrolle werden überwiegend passive Transponder eingesetzt. Nur wenige Anbieter setzen auf aktive Transponder, die über höhere Entfernungen mit dem Terminal der Zutrittskontrolle kommunizieren können, dafür aber eine Batterie benötigen und damit vergleichsweise wartungsintensiv sind.

Der Großteil der Anbieter von elektronischen Zutrittskontrollen setzt passive Transponder ein und setzt dabei beinahe ausschließlich Transponder im 13,56 MHz-Frequenzbereich (Mifare und Legic). Vereinzelt kommen auch Transponder im 125 KHz-Frequenzbereich (Hitag und EM4102) zum Einsatz. Diese Systeme sind zwar geringfügig kostengünstiger, weißen dafür aber niedrige Datenübertragungsraten. Transponder mit Mifare und Legic bieten dagegen einen wesentlich größeren Speicher und diverse Möglichkeiten der Verschlüsselung und Nutzung einzelner Segmente durch unterschiedliche Systeme neben der Zutrittskontrolle ohne Einschränkung der Sicherheit. Diese Transponder können in Form einer Karte, als Schlüsselanhänger oder als Armband erworben werden.

|

|

|

|---|

| Low Frequency (LC) 125 kHz |

High Frequency (HF) 13,56 MHz |

Ultra High Frequency (UHF ) 868 MHz & 2,45 GHz |

|

|---|---|---|---|

| Energieversorgung | passiv | passiv | (semi)-passiv |

| Reichweite an der Zutrittskontrolle |

ca. 4cm | ca. 10cm | ca. 10m |

| Übertragungsraten | niedrig | mittel | hoch |

| Störung durch Flüssigkeiten | kein Einfluss | niedriger Einfluss | hoher Einfluss |

| Störung durch Metall | hoch | hoch | sehr hoch |

| Sicherheit | niedrig | hoch | hoch |

| Kosten | sehr niedrig | niedrig | hoch |

| Systeme (Beispielhaft) |

Hitag EM |

Mifare Legic |

HyperX |

RFID-Terminals für die Zutrittskontrolle

Auf dem Markt gibt es eine Vielzahl an RFID-Terminals mit unterschiedlichen Eigenschaften. Bei der Auswahl des richtigen Lesers spielen neben der Frequentierung der Tür bzw. des Durchgangs auch die Frage der Auswertbarkeit, des Designs und der Einbauumgebung eine wichtige Rolle. Eine professionell geplante Zutrittskontrolle besteht aus unterschiedlichen Terminals, die jeweils speziell auf die Anforderungen der Tür abgestimmt sind.

Das Online-Terminal – oder auch Onlineleser oder Wandleser genannt – kommt an allen stark frequentierten Türen zum Einsatz. Durch die RS485-Anbindung an den Controller der Zutrittskontrolle wird das Terminal permanent mit Daten und Strom versorgt. Der Betreiber kann erfolgte Zutritte unmittelbar in der Software erkennen und getätigte Berechtigungsänderungen werden unmittelbar an der Tür berücksichtigt.

Nach erfolgreicher Identifikation am Terminal wird ein Relais aktiviert, das einen Türöffner, ein Motorschloss, eine Schranke oder eine andere mechanische Komponente ansteuert und den Zugang gewährt. Auch bei in die Zutrittskontrolle eingebundenen Aufzügen kommen Online-Terminals zum Einsatz.

Der Nachteil dieser Komponenten ist der erforderliche Installationsaufwand. Online-Terminals erfordern eine Festverkabelung vom Controller bis zum Leser und unter Umständen in der Tür. Das macht insbesondere die Nachrüstung aufwändig. Im Gegenzug ist die Haltbarkeit dieser Leser sehr lang und eine Wartung beinahe nicht erforderlich.

Online-Terminals gibt es in unterschiedlichen Bauformen, zum Beispiel:

|

|

|

|---|---|---|

|

|

|

Nicht in jedem Fall ist der Einsatz von klassischen Online-Terminals in einer Zutrittskontrolle sinnvoll und möglich. Zum einen sind der Umbau einer Tür und die Ausstattung mit Motorschloss oder Türöffner je nach Bauform umständlich oder nicht zu bewerkstelligen. Zum andern bringt die Verkabelung bis in die Tür einen nicht zu verachtenden Aufwand mit sich, insbesondere bei der Nachrüstung der Zutrittskontrolle in Bestandsgebäuden.

Wenn der Betreiber dennoch möchte, dass alle Änderungen an den Berechtigungen der Zutrittskontrolle sofort an allen Terminals wirksam werden und erfolgte Zutritte oder Zutrittsversuche unmittelbar in der Software für die Zutrittskontrolle ersichtlich sind, so sollten Funk-Terminals eingesetzt werden.

Funkterminals haben entweder die Form eines Zylinders, eines Beschlages oder eines Türdrückers. Sie erfordern keine Verkabelung der Tür und beziehen ihre Stromversorgung aus Batterien. So können sie sehr schnell in der Tür verbaut werden. Die Anbindung der Komponenten an die Zutrittskontrolle erfolgt über ein Funk-Modul, das beispielsweise in der Zwischendecke angebracht wird und das Funk-Terminal mit dem Controller der Zutrittskontrolle verbindet. Dieses Funkmodul muss jedoch verkabelt werden.

|

|

|

|---|---|---|

Insbesondere bei kleinen Installationen oder beim Nachrüsten in Bestandsgebäuden, aber auch für die Ausstattung entlegener Türen bieten sich Offline-Terminals an, um diese Zugänge im Rahmen einer Zutrittskontrolle abzusichern. Offline-Terminals haben dieselbe Bauform wie die Funkterminals, sie werden jedoch anders an die Zutrittskontrolle angebunden. Während Funkterminals über ein verkabeltes Funkmodul mit einem Zutrittscontroller kommunizieren, erfolgt bei Offline-Terminals kein unmittelbarer Austausch mit einem Controller. Die Berechtigungen werden stattdessen auf Karten gespeichert.

Je nach Hersteller der Zutrittskontrolle gibt es unterschiedliche Transportverfahren, die sich grob in Teach-in- und Network-on-Card-Verfahren unterteilen lassen. Beim Teach-in-Verfahren wird jedes Terminal manuell über spezielle Transportkarten angelernt und Berechtigungsgruppen hinterlegt, die bei Betreten mit Informationen auf den Karten der Nutzer abgeglichen werden. Beim Network-on-Card-Verfahren werden die Berechtigungen für die Offlineterminals direkt auf die Karten der Nutzer gespeichert und in der Regel mit einer Gültigkeitsdauer versehen. Das Aufspielen dieser Berechtigungen erfolgt dann beispielsweise am Zeiterfassungsterminal während der Kommt-Buchung oder an einem vernetzten Leser der Zutrittskontrolle. Im Rahmen des Network-on-Card-Verfahrens versuchen mehrere namenhafte Hersteller derzeit einen einheitlichen Standard (OSS) zu etablieren, der die gemischte Nutzung von Offlineterminals unterschiedlicher Hersteller ermöglichen soll.

|

|

|

|---|---|---|

Biometrie in der Zutrittskontrolle

Auf dem Markt sind derzeit mehrere biometrische Systeme erhältlich, die standardisiert oder in Rahmen von Sonderlösungen an Systeme für die Zutrittskontrolle angebunden werden können. Die derzeit am weitesten verbreiteten und am meisten etablierten Verfahren sind Fingerprint und Handvenenerkennung.

Das Fingerprint-Terminal ist das am weitesten verbreitete, biometrische Terminal in der Zutrittskontrolle. Ein Sensor erfasst den Verlauf der Vertiefungen auf den Finger und erfasst markante Stellen, an denen einzelne Linien enden, sich teilen oder die Richtung wechseln. Die Positionen dieser sogenannten Minutien zueinander werden zueinander ins Verhältnis gesetzt und bilden die Grundlage der Identifikation. Die meisten Fingerprintsensoren, die für die Zutrittskontrolle eingesetzt werden, verfügen über eine Lebenderkennung. Man unterscheidet dabei halbautomatische und vollautomatische Fingerabdruckscanner.

Beim halbautomatischen Fingerprint-Terminal muss der Finger durch den Anwender über eine schmale Sensorfläche gezogen werden. Diese Geräte sind besonders platzsparend und werden deshalb unter anderem in Notebooks eingesetzt. Aber auch in der Zutrittskontrolle kommen halbautomatische Sensoren zum Einsatz, beispielsweise bei Fingerprintterminals in Unterputzgehäusen. Der Nachteil dieser Bauform liegt darin, dass der Nutzer seinen Finger gleichmäßig und im selben Winkel über den Sensor geführt werden muss. In der Praxis führt dies häufiger zu fehlerhaften Lesungen.

Bei vollautomatischen Fingerabdruckscannern wird der Finger auf eine größere Fläche gelegt, sodass der Abdruck automatisch erfasst werden kann. Dies führt zu weniger fehlerhaften Lesungen als beim halbautomatischen Sensor. Dennoch können auch hier Schwierigkeiten auftreten, wenn die Hände feucht, kalt oder verschmutzt sind.

Durch den mittlerweile flächendeckenden Einsatz von Fingerprint in Mobiltelefonen und weiteren Anwendungen ist auch die Anzahl der Kompromittierungen gestiegen. Zwar ist die Sicherheit im Vergleich zu herkömmlichen Schließsysteme wesentlich höher. Für den Einsatz in Hochsicherheitsbereichen ist der Fingerprintsensor dennoch nur bedingt geeignet. Auch unter hygienischen Gesichtspunkten ist die berührungshafte Identifikation mittels Fingerprint nicht die beste biometrische Lösung für die Zutrittskontrolle.

Ursprünglich für den Einsatz in Hochsicherheitsbereichen entwickelt gilt die Handvenenerkennung als derzeit sicherstes Identifikationsmedium für eine Zutrittskontrolle. Der Anwender hält seine Hand zur Identifikation für einen Sensor, der Infrarotlicht abstrahlt. Dieses Licht wird im venösen Blut der Hand reflektiert, was wiederum vom Sensor erfasst wird. Auf Basis dieses Bildes werden die charakteristischen Merkmale der Handvenen ermittelt und mit einem im System oder auf einer RFID-Karte hinterlegtem Template verglichen.

Da die Handvenen im Inneren des Körpers verlaufen können sie nicht so einfach von Dritten erfasst und emuliert werden. Derzeit ist keine erfolgreiche Kompromittierung einer Handvenenerkennung bekannt. Die Handvenenerkennung ist eine berührungslose Identifikationsmethode und damit auch für den Einsatz in hygienisch sensiblen Bereichen geeignet.

Der Nachteil der Handvenenerkennung liegt in der Größe der Templates. Insbesondere bei einer Zutrittskontrolle mit vielen Anwendern kann eine reine Identifikation der Person sehr lange dauern. Dies kann nur durch die Kombination mit einem Pin oder einem RFID-Transponder umgangen werden.

Ein weiterer Nachteil liegt im hohen Preis. Da die Handvenenerkennung im Rahmen der Zutrittskontrolle überwiegend im Hochsicherheitsbereich eingesetzt wird und dabei nur geringe Stückzahlen produziert werden sind die Kosten für die Hardware vergleichsweise hoch.

Neben Fingerprint und Handvenenerkennung gibt es noch weitere Verfahren, die in einem System für Zutrittskontrolle eingesetzt werden oder eingesetzt werden könnten. Dazu gehören beispielsweise:

- Gesichtserkennung

- Handgeometrie

- Iris-Scan

- Retina-Scan

- Stimmenanalyse

- Bewegungsanalyse

Einige dieser Verfahren sind für die Nutzer nicht sehr angenehm in der Anwendung, andere sind technisch noch nicht vollständig ausgereift oder in der Anzahl der verwalteten Personen aufgrund der Größe der Datenmenge begrenzt. Dennoch werden einige dieser Systeme bereits erfolgreich zur Absicherung unterschiedlicher Bereiche im Rahmen einer Zutrittskontrolle eingesetzt.

Geistige Merkmale in der Zutrittskontrolle

Unter geistigen Merkmalen in der Zutrittskontrolle versteht man eine Information, die nur der zutretenden Person bekannt ist bzw. bekannt sein sollte. Dies kann entweder ein Passwort, ein Satz oder eine Nummernfolge sein. Passwörter und Sätze werden vorwiegend für den Zugriffsschutz an Computern und Geräten mit Tastatur verwendet. Da im Rahmen der Zutrittskontrolle meistens nur kleine Terminals eingesetzt werden können kommen in diesem Zusammenhang beinahe ausschließlich Nummernfolgen zum Einsatz.

Während im Privatbereich der Einsatz eines Nummernfeldes für die Gewährung von Zutritten durchaus marktüblich ist, ist der alleinige Einsatz von PINs oder Codes im behördlichen und Unternehmensumfeld nicht zu empfehlen. Vielmehr dienen geistige Merkmale in der Zutrittskontrolle in den meisten Fällen als zusätzliches, zweites Medium um die Sicherheit im Unternehmen zu erhöhen. Ein entwendeter oder gefundener RFID-Ausweis kann demzufolge nur dann erfolgreich verwendet werden, wenn der Zutritt Ersuchende auch den Code korrekt eingeben kann.

Da die Eingabe eines Codes länger dauert als das bloße Vorhalten eines RFID-Ausweises wird eine solche Zwei-Faktor-Authentifizierung meist in innenliegenden Bereichen eingesetzt, in denen weniger Personen in einer bestimmten Zeit eintreten müssen.

Neben Terminals mit herkömmlicher Nummerntastatur gibt es auch Terminals mit digitaler Anzeige, bei denen die Anordnung der Ziffern bei jedem Zutritt wechselt, was ein Ablesen der eingegebenen Nummer aus der Ferne erschwert.

Ein modernes System für Zutrittskontrolle unterstützt sowohl die Vergabe von Einmal-, Mehrfach- als auch von PIN-Codes. Welches Verfahren zum Einsatz kommen sollte ist abhängig von den Anforderungen an die Sicherheit sowie an die Einfachheit der Bedienung.

Bei einem Einmalcode erhält der Zutretende eine Ziffernfolge per Telefon, SMS oder Email übermittelt, die er an einem bestimmten Terminal der Zutrittskontrolle eintippen muss. Dieser Code ist genau ein einziges Mal gültig. Für weitere Zutritte benötigt die Person einen weiteren Code.

Eine PIN (= Personal Identification Number) hingegen ist eine fest zum Nutzer gehörige Nummernfolge, die er im Rahmen seiner zeitlichen und räumlichen Berechtigungen an der Zutrittskontrolle beliebig oft verwenden kann. Oftmals kann der Nutzer seine PIN selbst festlegen. Da Dritte mit der Zeit Wissen über die PIN erlangen können empfiehlt es sich, die PIN für jeden Nutzer regelmäßig in der Software der Zutrittskontrolle zu ändern.

Eine Mischung beider Formen stellt der Mehrfachcode dar. Ähnlich wie beim Einmalcode erhält der Nutzer eine Ziffernfolge per Telefon, SMS oder Email. Diese Ziffernfolge ist jedoch innerhalb eines bestimmten Zeitraumes (z.B. eines Tages) beliebig oft an der einen, für ihn relevanten Tür verwendbar.

Während ein regelmäßig neu vergebener Code wie beim Einmalcode die Sicherheit der Zutrittskontrolle erhöht und dabei den Verwaltungsaufwand für die Vergabe der Berechtigungen erhöht erfordert ein PIN-Code einen geringeren Verwaltungsaufwand. Dieser geht jedoch zu Lasten der Sicherheit. Wenn möglich sollten allerdings sämtliche geistigen Merkmale nur in Verbindung mit einem weiteren Medium (z.B. eines RFID-Transponders) verwendet werden.

Ortung in der Zutrittskontrolle

Einige wenige Software-Produkte aus dem Bereich der Zutrittskontrolle (z.B. INCA® IDICS der ibes AG) ermöglichen die Kopplung von Ortungs- und Zugangssystem. Dabei wird die Position von Nutzern mittels GPS überwacht und Ergänzt zusätzlicher Faktor für die Identifikation heran gezogen. Für das Lokalisieren der Personen gibt es unterschiedliche Möglichkeiten:

Bei dieser Variante wird ein Gerät eingesetzt, das der Nutzer stets aktiv bei sich tragen sollte. Empfehlenswert ist der Einsatz eines leichten Gerätes mit langer Akkulaufzeit.

Durch die Installation des Ortungsgerätes im PKW kann die Stromversorgung direkt durch das Fahrzeug erfolgen. Bei dieser Variante kann das Ortungssystem gleichzeitig zum Schutz der Fahrzeuge sowie für ein elektronisches Fahrtenbuch genutzt werden.

Mobiltelefone mit Android-Betriebssystem können mittels App als Ortungsgerät fungiert und damit für die Zutrittskontrolle genutzt werden. Diese Variante ist für alle Mitarbeiter sinnvoll, die ihr geschäftliches Mobiltelefon ohnehin bei sich tragen.

Im Rahmen einer Zutrittskontrolle mit Ortung überprüft das Ortungsportal die Position des Anwenders. Sobald sich dieser innerhalb eines vorab definierten Bereiches in der Nähe der für ihn relevanten Tür befindet übergibt das Portal diese Information an die Zutrittskontrolle, die daraufhin die bestehenden Berechtigungen an der Tür frei gibt. Entwendete oder gefundene Transponder sind damit für Dritte nutzlos, sofern der eigentliche Karteninhaber nicht mehr in der Nähe ist.

Der Einsatz eines Ortungssystems in Kombination mit einer Zutrittskontrolle ist vor allem dann sinnvoll, wenn entlegene Gebäude mit äußerst wenig Mitarbeiterpräsenz und gleichzeitig hohem Schutzbedarf abgesichert werden sollen. Beispielhaft sind hier Trafohäuschen und Funkmasten zu nennen.

Kontakt zu ihrem Spezialisten für die Zutrittskontrolle

ibes AG Bergstraße 55 09113 Chemnitz ☏ +49 (0) 371 3736 495

Eine Zutrittskontrolle zu planen ist für das einführende Unternehmen sehr aufwendig und zeitintensiv. Es gilt mit dem Berater eine Vielzahl an Detailfragen zu klären, Abläufe zu benennen und Zuarbeiten zu liefern, die schlussendlich alle in das finale System und damit in das Angebot mit einfließen. Meist steht bei dem ersten Angebot allerdings die Fragen, welches System überhaupt zu Ihnen passt und ob die Wunschlösung überhaupt mit dem gegebenen Budget umsetzbar ist. Damit Sie frühzeitig einschätzen können, in welche Richtung Ihre Planung verlaufen sollte und welche Lösung für Sie die beste ist, bietet die ibes AG Ihnen Unterstützung bei allen Fragen rund um die Zutrittskontrolle an.

Unter der Marke INCA® bietet die ibes AG flexible Systeme für elektronische Zutrittskontrolle, Anwesenheitskontrolle und Zeiterfassung. Dank über 40 Jahren Erfahrung in der Entwicklung und Umsetzung von Sicherheitstechnik und einem selbstentwickelten, modularen Systems erhalten Sie hier kompetente Beratung und die richtige Lösung für jeden Anwendungszweck.

Sie haben Fragen zu unseren Lösungen oder möchten sich persönlich beraten lassen? Dann rufen Sie uns einfach an oder schicken Sie uns eine Nachricht: